コラム

指摘を受けやすいポイント解説|IT全般統制「アクセス管理」

IT統制の整備・構築のご支援を行っていると、必ずと言っていいほど適切に管理されていないことの一つに「アクセス管理」があります。システム毎のユーザーアカウントや権限を管理することはIT統制上、対応が必須です。それだけでなく、監査法人から指摘を受けやすいのもアクセス管理です。

なぜアクセス管理が適切にできていないケースが多いのかというと、管理負荷が高く、手間がかかるからです。ユーザーアカウントや権限を管理すべきシステムの数が多いと、アクセス管理の負荷が高くなります。特に最近ではSaaSを導入する企業が多く、国内の企業1社あたりのSaaSの利用数は「8.7個」という調査結果が出ています。

出典:

「コロナ期のSaaS導入変化でふり返る2020年」SaaS利用実態調査レポート(株式会社メタップス)

IT統制上管理しなければいけないとは言え、管理負荷が高すぎると、通常業務に支障をきたしますし、何よりも抜け漏れなどが発生し適切な管理が行えなくなってしまいます。

そこで本コラムでは、監査法人から指摘を受けやすいポイントを中心に、アクセス管理における運用方法について解説します。

IT統制で対応必須の「アクセス管理」とは

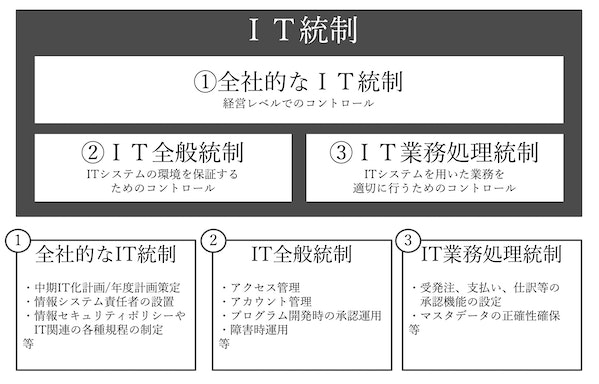

アクセス管理はIT全般統制の中で定められています。

IT全般統制とは

IT全般統制とは「ITシステムの環境を保証するためのコントロール」のことを指します。簡単に言うと、会社で使うシステム全般に対するルールのことです。

IT全般統制の項目には以下の内容が含まれます。

①システムの開発、保守に係る管理

②システムの運用・管理

③内外からのアクセス管理等のシステムの安全性の確保

④外部委託に関する契約の管理

IT全般統制の詳細は以下のコラムで解説していますので、こちらも合わせてご覧ください。

アクセス管理とは

アクセス管理は、前述の「③内外からのアクセス管理等のシステムの安全性の確保」に含まれますが、アクセス管理と言っても、具体的に運用すべき事項にはいくつかあります。

例えば、新入社員が入社したらアカウントを発行し、システム毎に権限を設定します。社員が部署を異動した際にはシステム毎に設定された権限を変更する必要がありますし、社員が退職した際にはアカウントを削除する必要があります。

このようにアクセスを管理する上で、整備しなければならない運用ルールは多岐に渡ります。

〈整備すべき運用ルール〉

◯ アカウントの新規発行

◯ アカウントの変更・削除

◯ アカウントの棚卸

◯ 権限の設定・変更

◯ 権限の棚卸

管理すべき対象は?

アクセス管理というと、アプリケーションのユーザー管理をイメージされる方が多いかもしれませんが、IT統制上はネットワーク等も管理対象に含まれます。

◯ アプリケーション

システム毎のユーザーアカウントや権限の管理を行います。

◯ データベース・OS

アプリケーションのユーザー管理とは別に、データベースやOSといったシステムの根幹に関わる情報へのアクセスについても管理する必要があります。この特別な権限を持ったアカウントのことを「特権ID」と呼びます。特権IDの管理については後述します。

◯ ネットワーク

社内ネットワークへ勝手に誰でもアクセスできてしまっては問題ですので、アクセス制御を行う必要があります。アクセス制御を行うということは、誰がアクセスできるのか管理する必要が生じるということです。最近ではテレワークが増えていますので、承認されたユーザーのみが外部から社内ネットワークへアクセスできるような仕組みや運用が必要です。

◯ サーバールーム

オンプレミスで社内にサーバを設置している場合は、サーバルームへの入退室管理を行う必要があります。サーバルームへ入室できる利用者の管理として、アクセス管理が必要です。特定の社員だけが入室できるカードキーを持つ、入退室の際には記録を残す、といった管理を行います。

アプリケーションは全てのシステムが対象なのか?

理想形としては全てのアプリケーションを対象にアクセス管理を行うべきです。しかし、会計システムと、機密情報が含まれないシステムで管理するレベルが同じというのは非効率的です。

そこで現実的な対応としては、システム毎のリスクに応じて、管理レベルを変えることになります。

具体的には、内部統制報告対象のシステムを定義し、内部統制報告対象のシステムはアカウントや権限の管理を細かく行い、それ以外のシステムは最低限の管理(発行するアカウントのみ管理する等)を行うといった具合です。

では次に、アクセス管理する上で監査法人から指摘を受けやすく、特に注意すべき点を3つご紹介します。

(1)発行・変更・削除の申請履歴を残す

当然ながら、勝手にアカウントを発行したり、削除してしまってはいけません。そのため、アカウントの発行・変更・削除を行うためには申請ルールを設けることが一般的です。

監査法人が特にチェックするのは、申請履歴が残っているか、申請履歴とアカウント管理台帳の整合性が取れているかという点です。例えば、当期は3件申請があったにも関わらず、アカウント管理台帳上は5つ増えていた、となると統制が取れていないということで指摘を受けてしまいます。

なお、アカウント申請はワークフローのシステムを使うことが望ましいです。

システムを使わず申請書をExcelで運用する場合、申請する側も管理する側も非常に手間がかかるためです。ワークフローシステムをおすすめするのは、手間の問題だけでなく、システム化されていた方が安全であるという理由もあります。システムでは不正ができませんが、Excelではいかようにも変更ができてしまうからです。

ワークフローの運用に関してよく質問をいただくのが「slackのワークフロー機能で申請してもよいのか?」という点です。結論だけ申し上げますと、slackによるワークフロー運用はおすすめしていません。slackはメッセージの編集が可能ですので、履歴を残すという観点から考えると、編集されていないことを証明する必要があり、かえって手間がかかってしまうからです。以下のコラムでも触れていますので、ご参考までにご覧ください。

(2)特権IDの管理を行う

特権IDとは、マスターデータ等の作成・変更・削除や、プログラムの修正が可能な特別なIDを持ったアカウントを指します。具体的には以下のいずれかに該当するアカウントが特権IDです。

◯ OS(オペレーティングシステム)のアカウント

Windows サーバであれば「Administrator」、UNIX・Linux であれば「root」権限の他、アカウント付与・変更・削除権限、設定変更権限及びOSのアップデート(パッチ含む)が可能となるアカウント。

◯ DBMS(データベース管理システム)アカウント

アカウント付与・変更・削除権限、設定変更権限及びDBの直接修正が可能となるアカウント。

◯ アプリケーションのアカウント

アカウント付与・変更・削除権限及びアプリケーションのアップデート(パッチあて含む)が可能となるアカウント。

この特権IDが誰に割り振られているのか正確に把握し、必要最低限の方へ付与しなければいけません。なぜなら、特権IDさえあれば、データベースやプログラムを改変できてしまうからです。

また、基本的には特権IDはあらかじめ定めた期間だけ付与する運用とします。何でも出来てしまう強力な権限のため、常時付与するよりも、必要なときだけ付与する方がリスクを低減できるためです。

このように特権IDは強力な権限を持っており、監査法人による監査でも特にチェックされるポイントですので、申請から管理まで適切に行う必要があります。

(3)権限設定を適切に行う(特に承認権限)

システム毎の権限設定についても、監査法人から指摘を受けやすいポイントです。

監査法人から、アカウント管理台帳とセットで、組織図の提出を求められることがあります。これは承認権限をもった方が役職者かどうかを確認するためです。つまり、担当者であるにも関わらず、理由もなく承認権限や管理者権限を持っている、といったことがないことを確認するためです。

ベンチャー企業では、システム導入時に管理者権限を全員に割り振ってしまう、ということが往々にして起こります。リソースが足りず、一人が様々な業務を兼任しているケースもありますし、細かく権限設定することが面倒なので一律管理者権限にしてしまうケースがあるのです。

管理者権限を持つ利用者が多いということは、その分だけリスクが高まるということになります。意図的か不注意によるミスか、という点は置いておき、管理者権限であればデータを勝手に書き換えたり、都合の悪い履歴を消してしまったり、ということができてしまうためです。

そのため、必要最低限の利用者に管理者権限や承認権限を設定しなければいけませんし、管理者権限や承認権限に限らず、必要である人に対して最小限の権限を設定する、という考えが基本になります。

まとめ

アクセスを管理すべき対象として以下の4点があることを解説しました。それぞれに対して、「アカウントの新規発行」「アカウントの変更・削除」「アカウントの棚卸」「権限の設定・変更」「権限の棚卸」といった運用ルールを整備する必要があります。

◯ アプリケーション

◯ ネットワーク

◯ データベース・OS

◯ サーバールーム

そして、監査法人から指摘を受けやすいポイントとして、以下の3点をご紹介しました。

(1)発行・変更・削除の申請履歴を残す

(2)特権IDの管理を行う

(3)権限設定を適切に行う(特に承認権限)

いきなり最初から細かく管理することは難しいかもしれませんが、上場に向けたIT統制では対応が必須ですので、少しずつでも対応を進めておいたほうが良いと言えます。

弊社では、上場準備会社向けにIT統制の整備・構築を支援しております。ご支援させて頂いた後に上場した企業様、監査法人からの指摘ゼロを実現した企業様など、事例もございますので、お気軽にお問い合わせください。

特に以下のような課題を抱えておりましたら、まずは一度無料相談へお申し込みください。

「やるべきことは何となく分かっても、具体的にどこから手を付ければよいか分からない」

「運用ルールの整備・構築を行うリソースが不足している」

「管理負荷をできるだけ下げつつ、適切な管理が行えるルールを整備したい」

内部統制・IT統制の事例紹介

キングソフト株式会社様|資料が分かりやすくこちらの要望を理解した上で柔軟に対応いただいた

【キングソフト株式会社様 内部監査室 中村室長】ボリューム感のある内容を依頼していましたが、すんなり進めていただきました。こちらが要望していることをきちんと理解していただいて、かつ、それが正しい形で返ってきていて、それが予算内に収まっているというところが、経営層と話をする立場として非常にありがたかったです。

株式会社ASNOVA様|コンサルの概念が覆された、こちらへ寄り添ってASNOVAメインの進め方をしていただけた

【株式会社ASNOVA 総務人事部 田中部長、口田係長】弊社の課題や”やりたいこと”と逆に”やらないこと”または”今後やりたいこと”に対して柔軟に提案してもらえたので、ぜひ一緒にやっていきたいと思いました。弊社の「できていること」「できていないこと」「今後やるべきこと」を第三者の視点からチェックしていただき、私たちが気づけていなかったことを知ることができました。

株式会社イノフィス様|同じチームメンバーとして技術面と精神面で支えられ、会社としてはメリット・デメリットを見極めた適切な IT 投資を実現

【執行役員 人事総務部長・松原様、人事総務部・渡邉様】全体を可視化し、課題を見極めた上でシステムを導入できるようになり、適切なIT投資ができています。IT統制は指摘事項がなにもなく監査を終えることができました。