コラム

ゼロトラストとは?クラウドサービスの利用を前提とした各種対策方法を解説

クラウドサービスを利用する企業が増え、利便性が増す一方で、多様化するサイバー攻撃等によってセキュリティリスクが顕在化し、情報漏えいの事故も増えています。こういった状況下で、ここ数年の間に広く認知されたのが「ゼロトラスト」という考え方です。

本コラムではゼロトラストとは何か、ゼロトラストにおける重要なポイント、具体的な対策について解説します。

ゼロトラストとは?

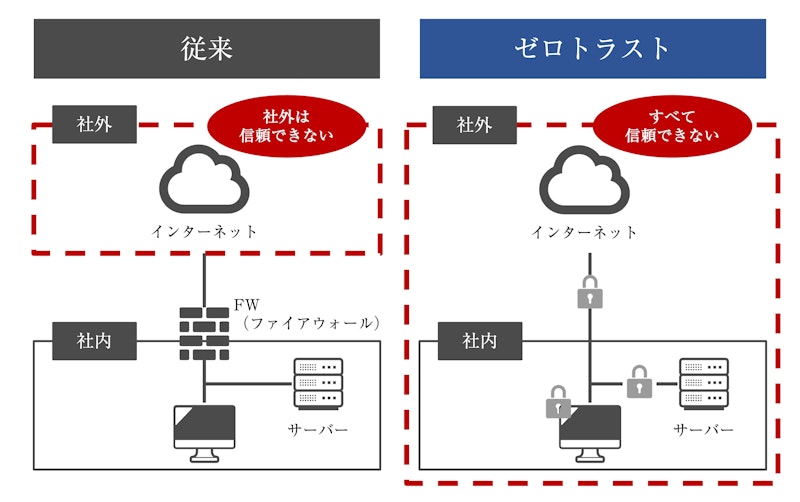

ゼロトラストとは、その名の通り「何も信頼しない」というセキュリティの考え方のことです。

従来のセキュリティ対策では、

・社内(内側)は信頼できる

・社外(外側)は信頼できない

という考え方を前提としており、例えば社内ネットワークの入口にファイアウォールを設置することで、信頼できない社外からのアクセスを遮断する、といった対策が講じられてきました。従来はオンプレミスのサーバーを社内に置いて、そのサーバーで重要なデータを管理することが多かったため、重要なデータを守るために社内(内側)へのアクセスを遮断する考えが一般的でした。

しかし、現在はクラウドが普及したことで重要なデータをインターネット上で管理することが少なくありません。そうなると、社外に重要なデータがあるため、従来の考えに基づくセキュリティ対策では不十分となっています。

そこでゼロトラストの考え方が広がっています。

「何も信頼しない」という考えに基づき、様々なセキュリティ対策を講じます。

例えば、ログインパスワードが漏洩しても重要なデータを保護できるように、多要素認証を使ってシステムへアクセスする、クライアントPCに高度なセキュリティソフトを導入して不審な振る舞いを検知したらすぐに対策を取る、といった対策が挙げられます。

ゼロトラストにおける4つの重要なポイント

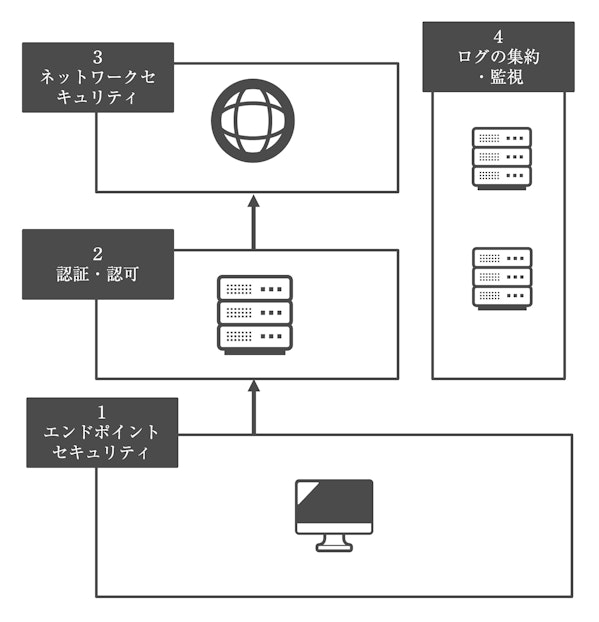

ゼロトラストを実現するために重要な4つのポイントを解説します。

1.エンドポイントセキュリティ

エンドポイントとは、ネットワークや通信の末端で接続された端末の総称で、主にクライアント端末を指すことが多いです。

ネットワークなど含めたシステム全体で見ると様々なセキュリティリスクがありますが、最初の着弾ポイントであり、セキュリティ侵害の入口となるのが、エンドポイント(クライアント端末)です。

従来は、クライアント端末は社内ネットワーク配下に設置されていることが一般的でしたので、ネットワーク自体がファイアウォールで守られている前提で、ウイルス対策ソフトをインストールして有効化し、社内で端末を一括管理することでセキュリティ対策を行ってきました。ところが近年では、外出先や自宅からリモートワークを行うことも増えていますので、様々な環境において安全に端末を利用できるように対策する必要が生じてきました。

2.認証・認可

認証されたユーザーがシステムやデータへアクセスすることを許可または拒否する仕組みです。

従来は、システムやデータへのアクセス権限を付与し、ログイン時のパスワードを設定することでセキュリティ対策を行うことが一般的でした。オンプレのシステム利用を前提としていればそれでも問題はありませんが、インターネット上のクラウドサービスへアクセスする機会が増えたことで、アクセス権限やログインパスワードの制御だけでは不十分なケースが出てきました。

例えば、クラウドサービスへのログインパスワードが外部に知られてしまったら、社内の機密情報を管理するシステムへ簡単にログインできてしまう、という状態ではリスクが高いと言えます。

なぜなら、ユーザーは複数のシステムへのログインパスワードを使いまわして設定していたり、忘れないように簡単に推測できる文字列にしていることが少なくないからです。IBM社の「データ侵害のコストに関する調査レポート2021」では、「調査対象者の82%が複数のアカウントでパスワードを使いまわしている」という結果も出ているほどです。

社内のオンプレサーバー上で稼働し、社内ネットワーク内からのみアクセス可能なシステムであれば問題ありませんが、クラウドサービス上のシステムはインターネットが利用できる環境であれば、IDとパスワードさえ分かれば簡単にアクセスできてしまうため、注意が必要です。

3.ネットワークセキュリティ

全てのトラフィック(アクセス)を信頼しないという前提で、外部からのアクセス制御、通信の制御、監視などの仕組みを構築します。

コロナウィルスの感染拡大によって、リモートワークを導入した企業が増え、社外から社内の業務システムへアクセスするケースが増えています。社外からのアクセス時にはVPN接続によってセキュリティ対策を行うことが一般的です。

しかし、従来から存在するVPNには以下のリスクがあります。

・接続時はIDとパスワードによる単要素の認証をすることが多く、万が一IDとパスワードが漏洩した場合、社内ネットワークへ簡単に侵入できてしまう

・ユーザーや端末が信頼できる前提となっているため、上述のとおり認証が突破されたら、信頼できないユーザーや端末であっても無条件にアクセスできてしまう

・VPN製品に対する脆弱性の対応がされていないと、脆弱性をつかれて情報漏洩が起こってしまう

VPN製品に対する脆弱性の対応については、実際に脆弱性を未対応にしていたことが原因で情報漏洩事故やインシデントに繋がってしまった企業がいくつもあります。

4.ログ集約・監視

社内ネットワーク(内側)を信頼しないという前提で、アクセス元からアクセス先までの全ての通信に関わる「ユーザー」「ネットワーク」「エンドポイント」「データ(アプリケーション)」についてログを収集して、可視化し分析する仕組みを構築します。

目的は、様々なログを一元管理して分析することで、セキュリティインシデントの兆候を迅速に検知し、調査・分析を行い、復旧対応や再発防止策の検討をスムーズに行うことです。

サイバー攻撃が高度化していることで、従来の対策だけでは未然に全てを防ぐことが難しいため、ログ情報から兆候を迅速に検知することが求められます。

ゼロトラストにおける具体的な対策

ゼロトラストを実現するための4つのポイントについて、具体的な対策方法をご紹介します。

1.エンドポイントセキュリティ対策

◯ EDR(Endpoit Detection and Recovery)を導入する

◯ モバイル端末にはMDM(Mobile Device Management)/MAM(Mobile Application Management)を導入する

◯ DLP(Data Loss Prevention)を導入する

EDRとは、エンドポイントからデータを収集して解析し、不審な挙動やサイバー攻撃を検知して管理者へ通知する機能を持った仕組みのことです。管理者は管理画面からサイバー攻撃を確認して遠隔で対処することもできます。

従来のウイルス対策ソフトはマルウェアなどに感染しなように予防的に対策を行うことが一般的でした。今もなお、予防的に対策を行うことは重要ですが、マルウェアやサイバー攻撃の手法が多様化しているため、全ての攻撃を未然に防ぐのは現実的に困難な状況になっています。

そこで、万が一感染しても迅速に検知して、早急に対処することで被害を最小限に防ぐ対策としてEDRを導入する企業が増えています。

DLPとは、密情報や重要データを自動的に特定してデータを常に監視・保護する仕組みのことです。ユーザーではなくデータを中心として対策する点が特徴です。

2.認証・認可の対策

◯ シングルサインオン(SSO)と多要素認証・生体認証を利用する

◯ 認証情報として、IDだけでなく、IPアドレスや機器情報(MACアドレスなど)を利用する

◯ アクセスポリシーとして、ユーザーの端末におけるOSのバージョンがxxx以上であること、EDRが導入され有効化されていること、などを設定する

シングルサインオン(SSO)とは、利用する複数のシステムに対するアクセスを1つのIDで可能にする仕組みのことです。複数のシステムを利用するためには複数のパスワードを管理しなければならず、手間がかかるため、パスワードの使いまわしや安易に推測できるパスワードの設定を行ってしまいがちです。

シングルサインオンの仕組みを使うことでパスワードの管理の手間から解放されるため、ユーザーの利便性が向上されます。

ただし、シングルサインオンの導入だけでは利便性の向上だけに留まってしまい、セキュリティ対策としては不十分です。

そこで、多要素認証や生体認証と組み合わせて使ったり、認証情報としてIDとパスワードだけでなく、アクセス元のIPアドレスや機器情報を利用することで、認証時のセキュリティ対策を強化します。

3.ネットワークセキュリティ対策

◯ VPN接続時の認証として、接続元IPアドレス制限や端末認証を行う

◯ IAP(Identity Aware Proxy:アイデンティティ認識型プロキシ)を導入する

◯ CASB(Cloud Access Security Broker)を導入する

IAPとは、ユーザーとアプリケーションの間に入って通信を仲介する仕組みのことです。

ユーザーがシステムへアクセスする度に、認証基盤と連携して認証をやり直す仕組みで、不正アクセスが疑われる場合は接続させないように制御したり、多要素認証を求めることで正当なユーザーであることを確認したり、リスクがないことを確認・制御することが可能です。

CASBとは、ユーザーと複数のクラウドサービスの間に単一のコントロールポイントを設けて、クラウドサービスの利用を「可視化」「制御」「一括管理」する仕組みのことです。

クラウドサービス利用時は必ずCASBを経由することでセキュリティを担保することが可能です。具体的には、誰がいつどこからアクセスしたのかという情報を記録し利用状況を容易に把握できるようにし、接続元のIPアドレスやウイルス対策状況など細かいレベルでアクセス制御を行い、通信内に潜むマルウェア等の脅威を検出して隔離する機能が備わっています。

4.ログ集約・監視の対策

◯ SIEM(Security Information and Event Management)を導入する

SIEMとは、ログ収集・保管・監視・分析機能を有するサービスのことです。

様々なログ情報を収集して分析することで、ログを単体で見るのではなく、ログ同士の相関分析まで行うことで、インシデントを迅速かつ詳細に把握できるメリットがあります。

内部統制・IT統制の事例紹介

キングソフト株式会社様|資料が分かりやすくこちらの要望を理解した上で柔軟に対応いただいた

【キングソフト株式会社様 内部監査室 中村室長】ボリューム感のある内容を依頼していましたが、すんなり進めていただきました。こちらが要望していることをきちんと理解していただいて、かつ、それが正しい形で返ってきていて、それが予算内に収まっているというところが、経営層と話をする立場として非常にありがたかったです。

株式会社ASNOVA様|コンサルの概念が覆された、こちらへ寄り添ってASNOVAメインの進め方をしていただけた

【株式会社ASNOVA 総務人事部 田中部長、口田係長】弊社の課題や”やりたいこと”と逆に”やらないこと”または”今後やりたいこと”に対して柔軟に提案してもらえたので、ぜひ一緒にやっていきたいと思いました。弊社の「できていること」「できていないこと」「今後やるべきこと」を第三者の視点からチェックしていただき、私たちが気づけていなかったことを知ることができました。

株式会社イノフィス様|同じチームメンバーとして技術面と精神面で支えられ、会社としてはメリット・デメリットを見極めた適切な IT 投資を実現

【執行役員 人事総務部長・松原様、人事総務部・渡邉様】全体を可視化し、課題を見極めた上でシステムを導入できるようになり、適切なIT投資ができています。IT統制は指摘事項がなにもなく監査を終えることができました。